最近、ランサムウェアによる被害のニュースが毎日のように伝えられています。そして、その侵入口としてVPN機器が狙われています。そのため、従来のファイアウォールやVPNを中心としたセキュリティモデルから、ゼロトラストセキュリティモデルへの移行の必要性が高まっています。この記事では、ゼロトラストとは何か、従来とは何が違うのか、どうしてゼロトラストが必要となたのかについて、わかりやすく解説しています。

ゼロトラストの構成要素とVPNとの違い

ゼロトラストの概要と、従来のファイアウォールやVPNを用いたセキュリテイモデルとの違い、ゼロトラストが必要となった理由、メリット・デメリットについて解説します。

ゼロトラストとは

「ゼロトラスト(Zero Trust)」とは、「全てを信頼しない」という前提に基づいた、新しいセキュリティモデルです。

ゼロトラストという言葉は1994年頃から登場していますが、クラウドサービスが普及した2010年頃から重要性が認識され、2020年頃から導入が進んでいます。

ゼロトラストとVPNの違い

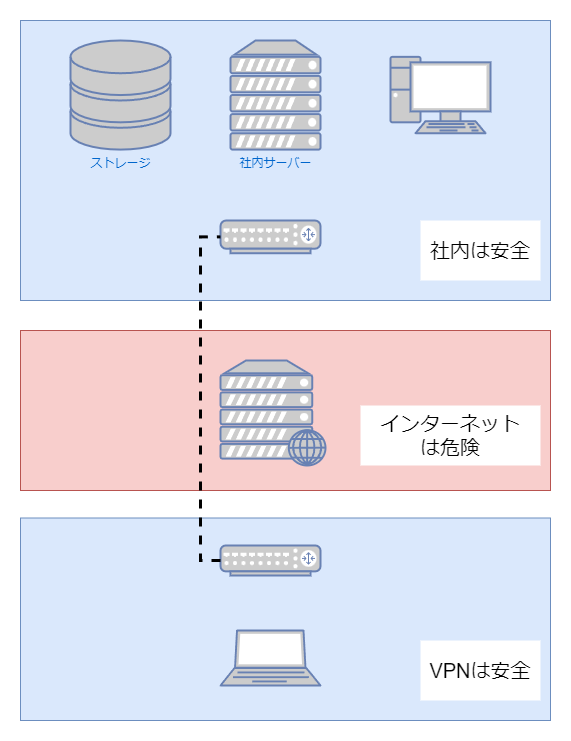

ゼロトラストに対し、従来のネットワークセキュリティモデルは、境界に基づいています。

社内のネットワークは安全、外部のインターネットは危険という考え方です。

VPNは、外部のインターネット上に仮想的に専用線を引き、社内ネットワークと接続するので、安全とみなされます。

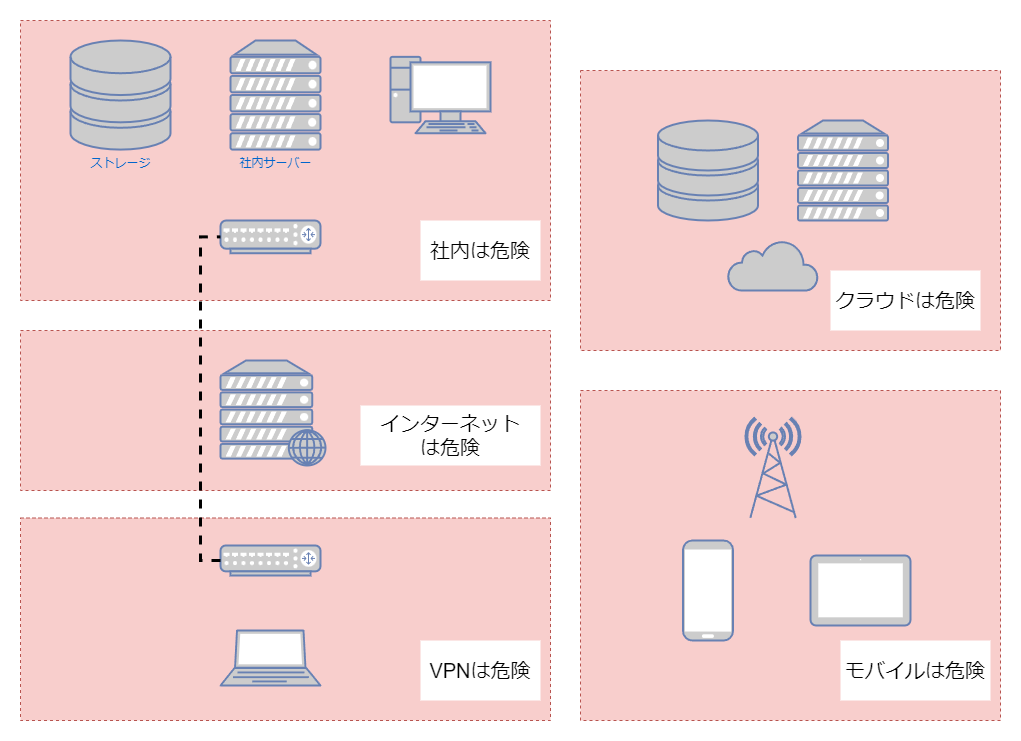

それに対してゼロトラストでは、社内ネットワークであろうと、外部ネットワークであろうと、全て危険とみなします。

クラウドやモバイルデバイスが普及し、ネットワークの境界が曖昧になってきたという面もあります。

ゼロトラストの必要性

従来のセキュリティモデルでは不十分で、ゼロトラストが必要となった理由について解説します。

クラウドサービスの普及

クラウドサービスの利用が増え、企業のデータやアプリケーションも、データセンターにオンプレミスで構築するのではなく、クラウド上に置かれるようになりました。

これにより、ネットワークの境界によって保護するという、従来のセキュリティモデルでは対応できなくなりました。

リモートワークの普及

コロナ禍後に、リモートワークが普及し、あらゆる場所から企業やクラウド上のサーバーに接続するようになりました。

これも、境界型のセキュリティモデルを難しくしています。

認証情報の漏洩

認証情報が漏洩すると、攻撃者は容易に内部のネットワークに侵入することができます。

従来のモデルでは、内部からの攻撃を防ぐことは困難です。

内部犯行

なりすましではなく、内部の人間による不正行為も増えています。

これを未然に防ぐことは、とても困難です。

APT

「APT(Advanced Persistent Threat)」とは、標的を定めたら、数ヶ月から数年かけて侵入・攻撃をおこなう手法です。無差別攻撃に対して、APT攻撃と言われます。

APT攻撃のターゲットとされた場合、普通の組織が防ぎ切ることは難しいです。

ランサムウェア・フィッシング

ランサムウェアやフィッシング攻撃は、境界の内部から実行されます。

境界内への侵入をブロックするという従来の方式では防ぐことができません。

デバイスの多様化

PC、タブレット、個人所有のスマホ、IoTデバイスなど、多様な機器がネットワークに接続され、従来のモデルでは管理しきれなくなりました。

法規制

セキュリティとは少し異なりますが、GDPRやCCPAなど、データ保護に関する規制が強化されました。

企業はこれに対応する必要がありますが、従来のセキュリティモデルでは難しい面があります。

ゼロトラストのデメリット

ゼロトラストを導入するにあたってのデメリットや、注意点について解説します。

導入コスト

ゼロトラストを導入するには、専用のソフトやハードの購入が必要となり、初期投資としてはかなりの金額となります。

また、既存のインフラからゼロトラストへ移行するには、準備や検証などに、十分な時間も必要となります。

運用コスト

ゼロトラストの導入には、高度な知識とスキルが必要となります。

また、アクセス権の設定、ログ監視、パッチ適用、インシデント対応など、セキュリテイチームにはかなりの負担となります。

システムの互換性

ゼロトラストは、複数のツールやソリューションを組み合わせて構築するため、既存のシステムと互換性の問題が発生することがあります。

生産性の低下

ゼロトラストは、多要素認証や、最低限のアクセス権などによって、ユーザーの利便性を低下させることがあります。

業務効率や従業員満足度に影響が出る可能性があります。

移行期のセキュリテイリスク

既存のセキュリテイモデルからの移行する過程で、一時的にセキュリテイリスクが増加する可能性があります。

ゼロトラストの7つの構成要素と具体例

ゼロトラストの3原則と、7つの要件、それに対応する具体的な製品名について解説します。

3原則

ゼロトラストセキュリテイモデルには、以下の3つの原則があるとされています。

信じず、常に検証する(Never Trust and Always Verify)

「ゼロトラスト」の言葉通り、何も信頼しないということが基本となります。

全てのデバイス、全てのトラフィックを監視し、検証します。

最小の権限にする(Least Privilege)

ユーザーの役割に応じて、必要最低限のアクセスのみ許可します。

また、プロジェクトの進行状況に応じて権限を自動調整し、不要になった権限は即座に取り消しします。

侵入されている前提で監視する(Assume Breach and Continuously Monitor)

システムにはすでに侵入されていることを想定し、すべてのログを監視し、異常な行動を早期に検出します。

7つの要件と製品の具体例

上記の3つの原則を実現するために、次の7つの構成要素に分けられることが多いです。

1つで全てをカバーするセキュリティ製品はなく、複数のソフト・ハードを組み合わせて設計することが必要となります。

アイデンティティとアクセス管理(Identity and Access Management)

多要素認証(MFA)を用いることで、認証を強化することができます。

一方で、シングルサインオン(SSO)を用いると、一度のログインで複数のシステムにアクセスできるようになります。

ユーザーの役割やリスクを評価し、アクセス権限を適切に調整する必要があります。

デバイスセキュリティ(Device Security)

接続されるデバイスが、適切なセキュリテイポリシーを満たしているか、最新のセキュリテイパッチが適用されているかをチェックします。

また、ネットワークに接続されるデバイスをリアルタイムで監視し、脅威を検出します。

- CrowdStrike Falcon

- Symantec Endpoint Security

- Microsoft Defender for Endpoint

- VMware Carbon Black Cloud

ネットワークセグメンテーション(Network Segmantation)

ソフトウェアネットワーク制御(Software Defined Networking)により、ルーターやスイッチなどのネットワーク機器を、一元管理できるようにします。

また、ネットワークを細かいセグメントに分割して管理することで、被害にあったとしても影響を最小限におさえます。

データ保護(Data Protection)

データを暗号化し、盗聴や改ざんから守ります。

また、重要度に分けて分類し、保護レベルも変えます。

脅威インテリジェンスと分析(Threat Intelligence and Analytics)

セキュリテイ情報イベント管理(Security Information and Event Management)により、あらゆるログを集約し、リアルタイムで脅威を検出します。

また、ユーザー行動分析(User Behavior Analytics)により、異常行動をリアルタイムで検出し、乗っ取りや内部脅威を防ぎます。

自動化と統合(Auntomation and Orchestration)

ルールベースや機械学習を用いて、脅威に自動的に対応するようにします。

また、異なるツールやシステムを統合的に扱うことで、効率的なセキュリテイ対策を実現します。

監視と改善(Monitoring and Improvement)

ネットワークやデバイスの状態を常に監視し、異常活動をリアルタイムに検出するようにします。

インシデントが発生した際は、その対応プロセスを検証し、改善を図ります。